新型Android惡意軟體對NFC進行中繼攻擊竊取信用卡資訊

近期一「SuperCard X」新型惡意軟體即服務 (Malware-as-a-Service, MaaS) 平台已經出現,該平台透過近場通訊(Near-field communication, NFC)中繼攻擊,目標瞄準Android設備,使用洩漏的支付卡資料,去盜刷銷售方與ATM交易。

SuperCard X與使用中文語言的威脅行為者有相關聯,並與開源工具NFCGate及其惡意衍生性商品 NGate的程式碼相似,後者自2024年以來一直在歐洲發動網路攻擊。惡意軟體即服務平台透過Telegram通訊軟體進行推送,並向所謂「客戶」提供直接支援。

SuperCard X是由網路安全公司Cleafy所發現,該公司報告稱在義大利發現利用Android惡意軟體的攻擊。這些攻擊涉及多個具有細微差別的樣本,證據表明相關聯公司可以選擇依據區域區分或其他特定需求自訂建置。

SuperCard X如何展開攻擊 (How SuperCard X attacks unfold)

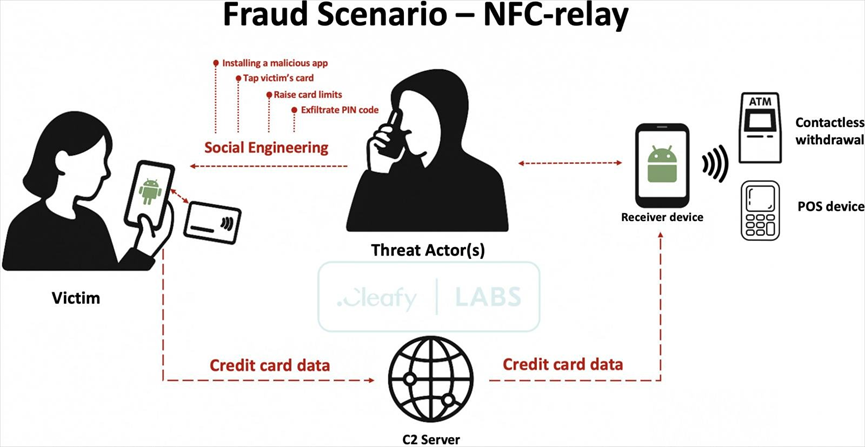

攻擊始於受害者收到冒充其銀行的虛假簡訊或WhatsApp訊息,並聲稱需要撥被害者回撥一個特定電話號碼來解決疑似交易所引起的問題。對方接聽電話是由是一名冒充銀行客服的詐騙份子,會利用社交工程學手法誘騙受害者去「確認」卡號和PIN碼。然後,試圖說服用戶透過銀行應用程式取消消費限制。最後,威脅行為者說服使用者安裝偽裝成安全或驗證工具的惡意應用程式(Reader),其中就包含SuperCard X惡意軟體。受害者安裝後,閱讀器應用程式僅請求最少的權限,主要是存取NFC模組,這就足夠以執行資料竊取。

詐騙者指示受害者將他們的支付卡貼到手機上以供驗證,從而允許惡意軟體讀取晶片資料並將其發送給攻擊者。攻擊者在所持有Android設備上接收這些數據,所持有的設備運行另一個名為Tapper應用程序,該應用程式使用竊取的數據模擬受害者的信用卡。

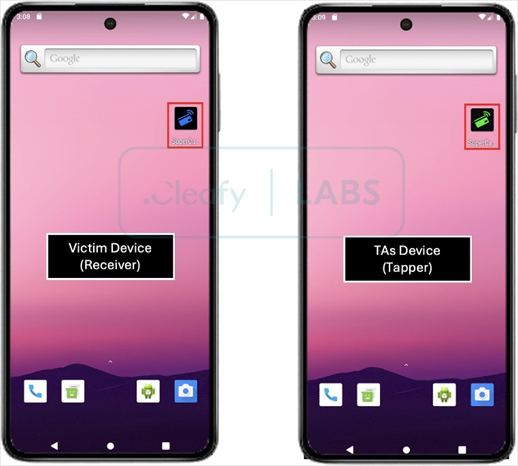

圖1:參與攻擊的兩個應用程式和兩台設備

這些「模擬」信用卡允許攻擊者在商店進行非接觸式支付和ATM提款,但有金額限制。由於這些小額交易是即時的,並且在銀行看來是合法的,因此很難被標記和撤銷。

圖2:SuperCard X攻擊概述

規避惡意軟體(Evasive malware)

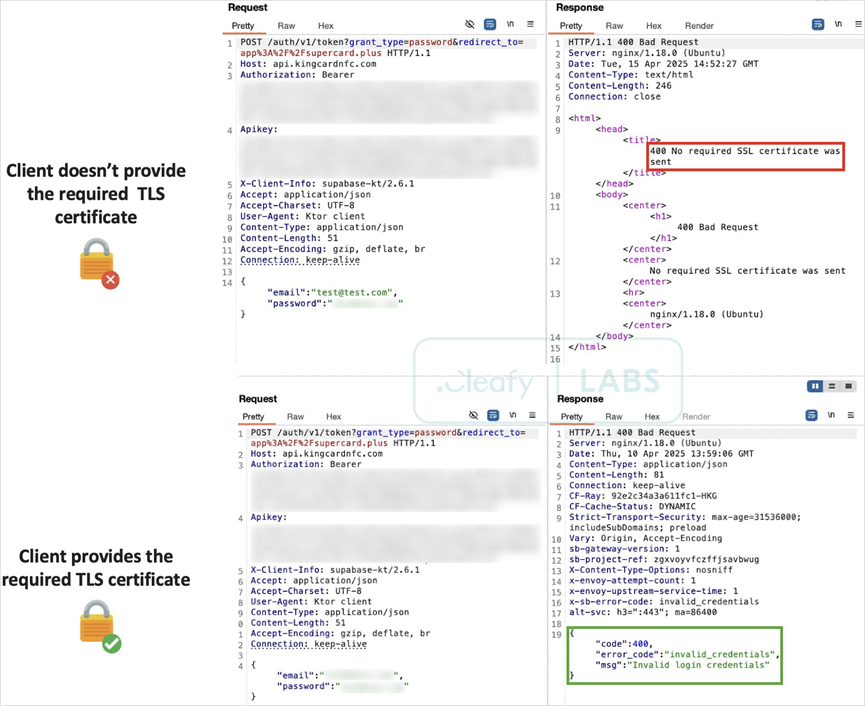

網路安全專家Cleafy指出,SuperCard X目前尚未被VirusTotal上的任何防毒引擎標記,而且由於不存在危險的權限請求和螢幕覆蓋等攻擊性攻擊功能,因此可以避免受到啟發式掃描的偵測。偽卡的模擬基於「重置應答」 (Answer to Reset , ATR)註,這使得該偽卡在支付終端看似合法,並顯示其偽卡製作工藝技術成熟度和對智慧卡協定的掌握。另一個值得注意的技術是使用相互TLS (mTLS) 進行憑證用戶端/伺服器身份驗證,以保護C2通訊不被相關網路安全研究人員或執法部門所攔截和分析。

圖3: 安全通訊系統

BleepingComputer 聯繫Google,對SuperCard X 網路攻擊活動發表評論,Google對其發送聲明:據Google目前的檢測,Google Play 上未發現任何包含此類惡意應用程式。Android用戶會自動受到Google Play Protect機制的保護,該保護功能在安裝Google Play的Android裝置上預設為啟用。 Google Play Protect可以警告使用者或封鎖已知存在惡意行為的應用,即便是這些應用程式來自Play 以外的來源。

註:重置應答(Answer to Reset , ATR):

是符合ISO/IEC 7816標準的智慧卡ICC在透過讀卡機對卡片的晶片進行電氣重置後輸出的回應。 ATR傳達有關卡片提出的通訊參數以及卡片的性質和狀態的訊息。引申開來,ATR通常指在早期通訊階段從智慧卡中獲得的訊息;或來自用於存取該卡的智慧卡讀卡機,這可能會將卡片的訊息轉換為類似 ATR 的格式(例如,當某些PC/SC讀卡機存取ISO/IEC 14443智慧卡時就會發生這種情況)。