中國駭客利用Spellbinder橫向移動工具濫用IPv6 SLAAC發動AiTM攻擊

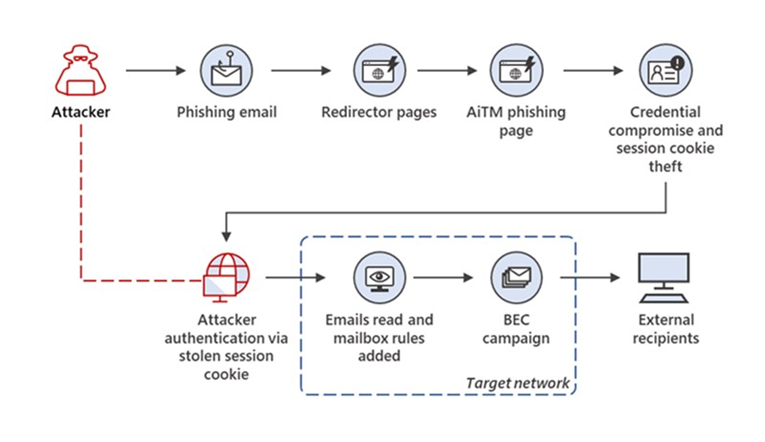

一名為「TheWizards」APT組織的與中國APT組織結盟且利用一款名為「Spellbinder」註1的橫向移動工具進行攻擊,Spellbinder工具可快速佈署及快速使用中間人攻擊 (Adversary-in-the-Middle, AiTM)註2發動攻擊。(如圖1)

圖1:駭客使用pellbinder發動中間人攻擊

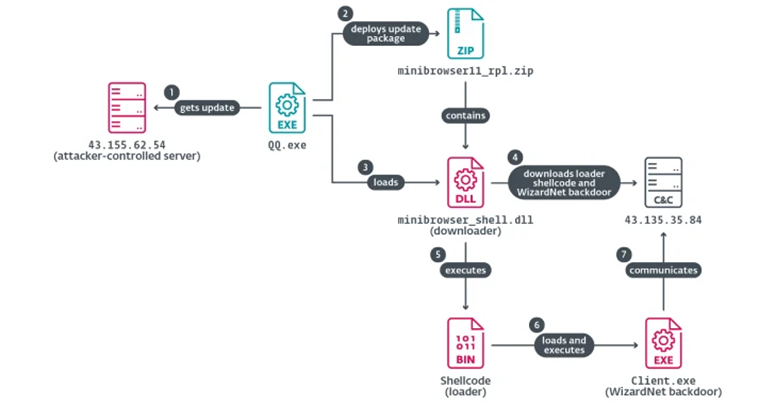

ESET資安公司研究員Facundo Muñoz公開報告中:「Spellbinder透 IPv6無狀態位址自動配置(StateLess Address Auto-configuration, SLACC)註3欺騙技術,便於發起中間人 (AitM) 攻擊,在受感染的網路中橫向移動,攔截封包並重定向到合法的中國軟體流量,便於從攻擊者控制的伺服器下載惡意」。(如圖2)

圖2:駭客發起中間攻擊在網路中橫向移動重定向到合法的中國軟體流量

本次網路攻擊為透過劫持與搜狗拼音相關的軟體更新機制來傳播惡意下載程式。以下載程式將充當感染管道,以便置入WizardNet模組化後門程式。這己非中國網路威脅行為者第一次濫用搜狗拼音軟體更新流程來傳播惡意軟體。2024年1月,ESET就已揭露Blackwood駭客組織,利用中文輸入法軟體更新機制,部署NSPX30木馬植入程式。

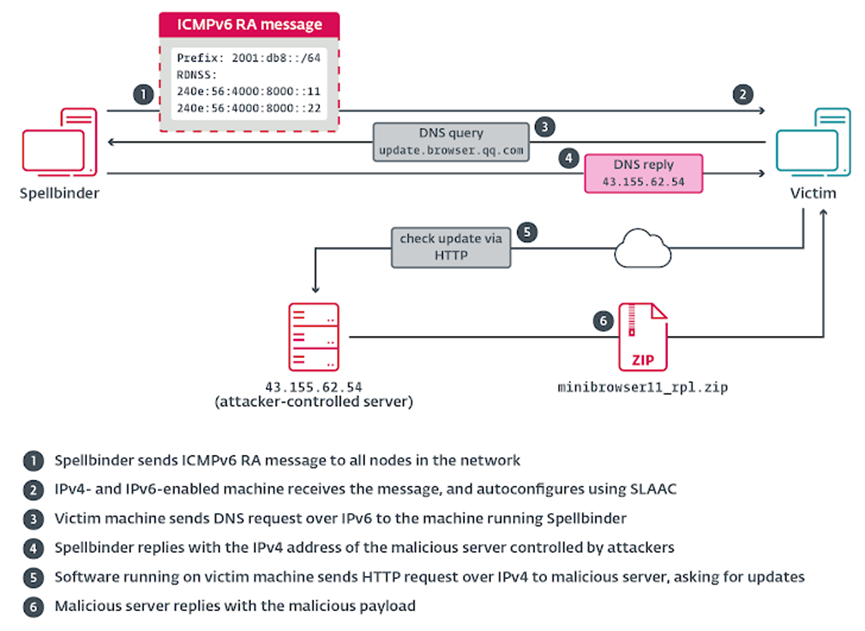

2025年初,斯洛伐克網路安全公司披露另一PlushDaemon威脅集群,利用相同技術派送LittleDaemon自訂下載程式。據悉,TheWizards APT目標是柬埔寨、香港、中國大陸、菲律賓和阿拉伯聯合大公國的博弈產業。有證據顯示,網路威脅行為者至少自2022年已開始使用Spellbinder IPv6 AitM工具。雖然目前尚不清楚攻擊中使用的確切初始存取向量,但成功存取後會傳送一個ZIP壓縮包,其中包含四個不同的檔案:AVGApplicationFrameHost.exe、wsc.dll、log.dat 和 winpcap.exe。威脅行為者會再繼續安裝「winpcap.exe」並執行「AVGApplicationFrameHost.exe」,後者被濫用來側載DLL。隨後,DLL檔案從「log.dat」讀取shellcode並在記憶體中執行,導致Spellbinder在行程中啟動。(如圖3)

圖3:駭客威脅行為者安裝惡意程式示意圖

資安專家Muñoz:「Spellbinder 使用WinPcap來捕獲資料包並在需要時回覆資料包」,「利用IPv6網路發現協議,其中ICMPv6路由器通告 (RA)訊息通告網路中存在支援IPv6路由器,以便支援IPv6或正在請求支援IPv6的路由器的主機可以採用通告設備作為其預設閘道器」。2024年觀察的攻擊案例中,據稱威脅行為者已利用這類方法在DNS層級劫持騰訊QQ軟體更新過程,以提供木馬程式,然後部署WizardNet,這是一個模組化後門,可在受感染的主機上接收和運行.NET有效負載。

Spellbinder透過攔截軟體更新網域(「update.browser.qq[.]com」)DNS查詢並使用託管惡意更新的攻擊者控制的伺服器(「43.155.62[.]54」)IP 位址發出 DNS回應來實現植入惡意程式的目的。具體來說,惡意程式實現了自己的解析器來尋找要處理的資料包,如果發現DNS查詢,會檢查查詢中的網域名稱是否存在於子網域的硬編碼清單中。目標網域清單流行於中國幾個平台,例如騰訊、百度、迅雷、優酷、愛奇藝、金山、芒果 TV、風行、禦道、小米和小米的 Miui、PPLive、美圖、奇虎 360 和暴風等。TheWizards 的攻擊工具包中另一個值得注意的工具是DarkNights,趨勢科技稱為DarkNimbus,並被歸咎於另一個被稱為Earth Minotaur的中國駭客組織。這兩個集群都被視為獨立營運組織,因為在工具、基礎設施和目標足跡方面存在差異。一家名為四川電科網路安全技術有限公司(又稱 UPSEC)的中國公安部承包商就是DarkNimbus惡意軟體的設計者。

資安專家Muñoz表示:「雖然TheWizards使用不同的Windows後門(WizardNet),但劫持伺服器被配置為服務於DarkNights以更新在Android設備上運行的應用程式」。「但這表明四川電科網路安全技術有限公司(又稱 UPSEC)做為中國公安部承包商應是TheWizards APT組背後的執行者」。

註1:Spellbinder:不是普通的駭客工具——它是一個橫向移動主謀,將 IPv6 SLAAC 變成駭客的遊樂場。 SLAAC 允許裝置在沒有 DHCP 伺服器的情況下自動設定 IPv6 位址,使用 ICMPv6 路由器通告 (RA) 訊息來宣布路由器。 TheWizards 利用這一點偽裝成合法的 IPv6 路由器,將流量重新導向到他們的伺服器。

註2: Adversary-in-the-Middle, AiTM:AiTM攻擊成功的關鍵,不是MFA機制的安全漏洞,也與使用者所採用的登入機制無關,關鍵在於那封惡意的電子釣魚郵件是否有被點擊,或是使用者是否被引導到釣魚網站進行動作,僅此而已。這些釣魚網站除了網址之外,幾乎與使用者原本的目標網站一模一樣,讓使用者第一時間難以察覺,使用者點擊或輸入資料後,駭客得以挾持使用者的登入期間,並假借使用者的身分執行後續的種種行為,引發軒然大波。

註3:SLACC(無狀態位址自動配置StateLess Address Auto-configuration):

SLAAC是IPv6 StateLess Address AutoConfiguration (無狀態位址自動設定) 的簡稱(RFC 2462、4862),所謂無狀態機制乃是指允許一部主機結合了本機可用資訊(介面識別碼)和從路由器公告取得的訊息(首碼)來產生自己的IP位址。換言之,當一部主機啟動IPv6時,送出多點傳送的路由器請求(RouterSolicitation)、路由器回應以路由器公告(Router Advertisement)訊息來以讓主機從路由器得到首碼加上自己的介面識別碼,自動配置IPv6位址。

本文參考自:https://thehackernews.com/2025/04/chinese-hackers-abuse-ipv6-slaac-for.html