MirrorFace利用ROAMINGMOUSE與ANEL升級版惡意軟體攻擊日本和台灣

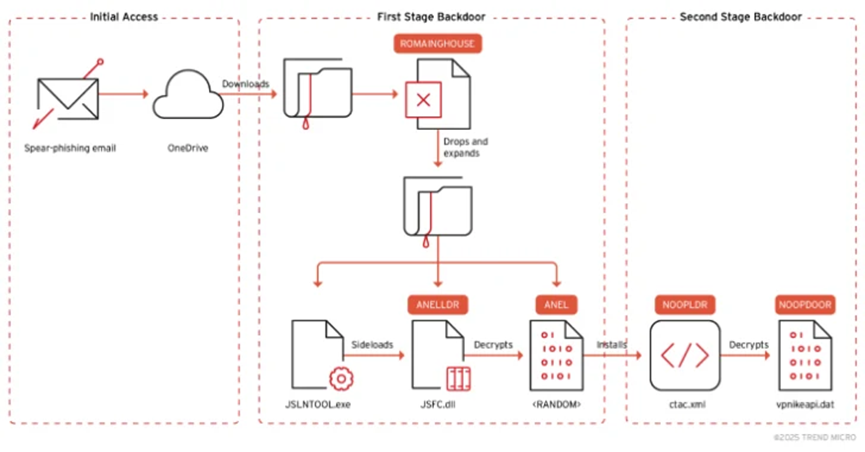

據近日觀察,一名為 MirrorFace的國家威脅行為者組織正在部署一ROAMINGMOUSE惡意軟體,針對日本與台灣政府機構和公共機構進行網路間諜與攻擊行為。Trend Micro於2025年3月檢測到的網路活動涉及使用魚叉式網路釣魚誘餌來投放ANEL後門程式的更新版本。網路安全研究專家Hara Hiroaki 表示:「2025年活躍的ANEL 檔案,正在執行一項新指令,以支持在記憶體中執行信標目標檔(Beacon Object File, BOF)註」。「此攻擊活動甚至可能利用 SharpHide啟動第二階段後門 NOOPDOOR程式」。(如下圖)

圖:BOF網路攻擊活動示意圖

與中國結盟的網路攻擊威脅行為者Earth Kasha,已被判定為 APT10駭客組織的附隨組織。2025年3月,ESET揭露名為「AkaiRyū 行動」網路攻擊活動,該活動早於2024年8月就與ANEL(又稱 UPPERCUT)合作並針對歐盟的外交機構進行攻擊。針對日本和台灣各實體的網路攻擊表明,駭客組織的足跡正在不斷且持續擴大,並試圖透過竊取資訊來進行其他攻擊策略目標。

攻擊始於一封魚叉式網路釣魚電子郵件(是從合法但已被入侵的帳戶發送的),其中包含嵌入的Microsoft OneDrive URL,進而下載一個 ZIP 檔案。此 ZIP 檔案包含一個帶有惡意軟體的Excel檔,以及一個代號為ROAMINGMOUSE啟用巨集的植入程序,該程序可作為傳遞與ANEL相關的組件管道。值得注意的是,ROAMINGMOUSE 自2024年起就被MirrorFace投入使用。

資安專家Hiroaki表示:「ROAMINGMOUSE使用Base64解碼嵌入ZIP檔案,將ZIP檔案存放到磁碟,然後開啟其組件」。其中包括:

- JSLNTOOL.exe、JSTIEE.exe 或 JSVWMNG.exe(合法二進位)

- JSFC.dll (ANELLDR)

- 加密的 ANEL有效負載

- MSVCR100.dll(可執行檔合法DLL依賴項)

攻擊鏈的最終目標是使用explorer.exe(檔案總管)啟動合法可執行檔案,然後使用它來側載惡意DLL,在本例中為ANELLDR,它負責解密和啟動ANEL後門惡意程式。2025年攻擊活動中使用的 ANEL組件值得注意的是增加了一個新命令來支援在記憶體中執行信標物件檔案 (BOF),這些檔案是用C語言所編譯的程式,旨在透過新的且利用功能擴充Cobalt Strike代理程式來攻擊。

Trend Micro解釋道:「安裝ANEL檔案後,Earth Kasha背後的參與者使用後門命令獲取螢幕截圖並檢查受害者的環境」。「駭客似乎通過查看螢幕截圖、正在運行的行程列表和網域資訊來調查受害者」。部分實例還利用SharpHide開源工具來啟動NOOPDOOR(HiddenFace)最新版本,這是另一個先前已被確認為駭客組織使用的後門程式。就植入程式而言,支援DNS-over-HTTPS(DoH)以在命令和控制(C2)操作期間隱藏其IP位址查找。

資安專家Hiroaki表示:「Earth Kasha現今仍是一個活躍的高級持續性威脅(APT), 2025年3月發現的最新攻擊活動,是針對台灣和日本的政府機構和公共機構」。

企業和組織,特別是那些擁有高價值資產(與治理相關的敏感資料以及智慧財產權、基礎設施資料和存取憑證)的企業和組織,應該繼續保持警惕,並採取主動的安全措施,以防止成為網路攻擊的受害者。

註:信標目標檔(Beacon Object File, BOF):信標目標檔 (BOF) 是一個已編譯的C語言程式,按照所約定方式撰寫,允許在信標行程中執行並可使用內部信標API。BOF非常小。一個UAC繞過權限提高反應DLL可能會將目標檔達到100KB以上。但如果使用的BOF為 <3KB。則在DNS傳輸通道上則是非常適合,BOF檔易於開發及維護。只需以 Win32 C 語言編譯器和命令列即可撰寫。

本文參考自:https://thehackernews.com/2025/05/mirrorface-targets-japan-and-taiwan.html