新型投資詐騙利用Facebook廣告、RDGA網域與IP檢查篩選受害者

網路安全研究人員揭露兩個威脅行為者,透過虛假的名人代言策劃投資詐騙,並透過流量分配系統(Traffic Distribution System, TDS)註2隱藏其活動。DNS威脅情報公司Infoblox將這些活動組織稱之為「Reckless Rabbit」與「Ruthless Rabbit」。據觀察,這些攻擊利用虛假平台(包括加密貨幣交易所)引誘受害者,然後在社群媒體平台上進行宣傳。這些騙局的一個重要方面是使用網頁表單收集使用者資料。

網路安全研究人員Darby Wise、Piotr Glaska與Laura da Rocha 表示:「Reckless Rabbit在Facebook上製作廣告,引導使用者瀏覽以名人代言為特色的虛假新聞文章,用來誘使投資該投資平台」。「文章中包含一個詐騙平台的超連結,並包含一個嵌入式網路表單,誘騙使用者輸入個人資料」來註冊新帳號」。其中一些表格除了要求提供使用者的姓名、電話號碼和電子郵件地址外,還提供自動產生密碼功能,這才是進入攻擊的下一階段(驗證檢查)的關鍵資訊。

威脅行為者向合法IP驗證工具(例如ipinfo[.]io、ipgeolocation[.]io 或ipapi[.]co)執行HTTP GET請求,用來過濾掉來自不感興趣的國家/地區的流量,也會進行檢查以確保所提供的號碼和電子郵件地址的真實性。如使用者被認定為值得利用,隨後會被引導至流量分配系統(Traffic Distribution System, TDS),該TDS直接將使用者帶到詐騙平台,在平台上會承諾高額回報以哄騙使用者交出資金,另一方式則是將使用者引導至另一個頁面,指導使用者等待接聽相關電話。

研究人員解釋說:「一些活動使用客服中心向受害者提供如何建立帳戶並將錢轉入虛假投資平台的服務」。「對於未通過驗證步驟的使用者,相關網頁亦會回覆「謝謝」登入網頁」。該詐騙活動的一個重要方式是使用隨機目的地產生器演算法」( Random Destination Generator Algorithm, RDGA) 註2為虛假投資平台設置域名,其他威脅行為者如Prolific Puma、Revolver Rabbit與VexTrio Viper亦採用這種相關技術。

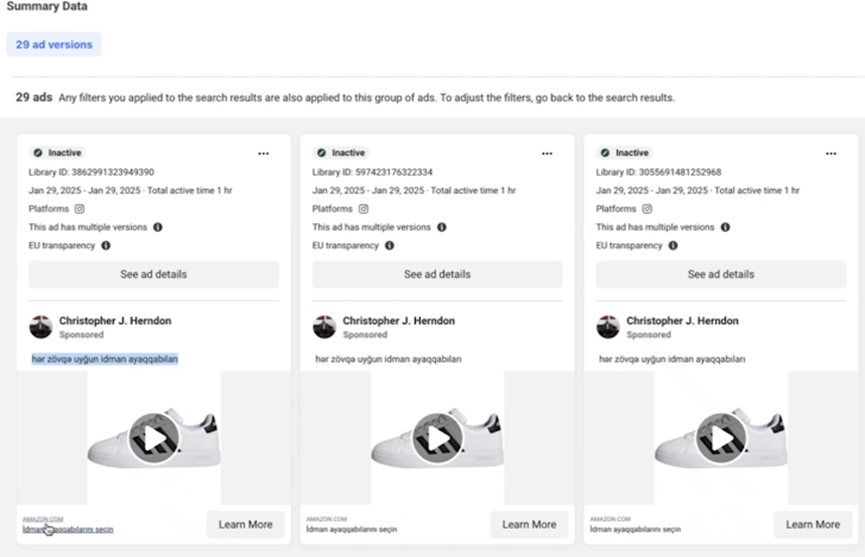

與傳統的網域產生演算法(DGA)不同,RDGA使用加密演算法來註冊所有網域。Reckless Rabbit早在2024年4月就開始利用這種技術來建立網域名稱,主要針對俄羅斯、羅馬尼亞和波蘭的使用者,同時排除來自阿富汗、索馬利亞、賴比瑞亞、馬達加斯加等國的流量。用於引導使用者存取假新聞文章Facebook的廣告與在Amazon等出售商品的相關的廣告內容混雜在一起,以逃避偵測和執法行動。更重要的是,這些廣告中還包含和商品不相關的圖片,並顯示一個誘餌網域(例如「amazon[.]pl」),該網域與使用者點擊連結後重定向到的實際網域(例如「tyxarai[.]org」)有所不同。另一方面,「Ruthless Rabbit」至少從2022年11月起就東歐使用者進行投資詐騙。這個威脅行為者的獨特之處在於運行自身隱藏服務(「mcraftdb[.]tech」)來執行驗證檢查。(如圖1所示)

圖1: 誘餌網域示意圖

通過驗證檢查的使用者隨後會被引導至投資平台,並被要求輸入財務資訊以完成註冊。Infoblox表示:「TDS 使威脅行為者能夠加強其相關設備並透過更具彈性隱藏惡意內容的能力以躲過安全研究人員和機器人檢測」。這已非此投資詐騙性犯罪首次被發現。在2024 年12月,ESET已揭露Nomani的類似犯罪活動,該活動結合使用社交媒體惡意廣告、公司品牌貼文以及以名人為特色的人工智慧 (AI) 影片推薦方式。

2025年4月,西班牙當局透露,逮捕了六名年齡34歲至57歲嫌疑人,涉嫌實施大規模加密貨幣投資詐騙,且使用人工智慧工具生成以知名公眾人物為特色的深度偽造廣告來欺騙大眾。Infoblox威脅情報副總裁Renee Burton告訴The Hacker News,「必須詳細調查是否有任何證據」,以確定這些活動與Reckless Rabbit和Ruthless Rabbit 所進行的活動之間是否存在任何關聯。研究人員表示:「如Reckless 和Ruthless Rabbits此類威脅行為者會不遺餘力地欺騙更多的使用者」。「由於這些類型的騙局已被證明能可帶來高額利潤,因此在詐騙活動數量和複雜程度都將繼續快速增長」。

Mystery Box詐騙透過Facebook廣告激增

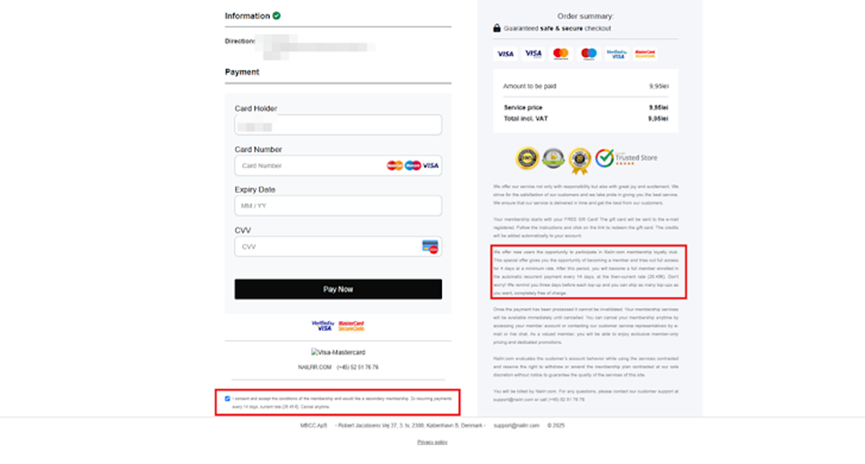

與此同時,Bitdefender警告稱,複雜的訂閱詐騙活動亦正在激增,這些詐騙活動利用超過200個令人信服的虛假網站誘騙使用者支付月度訂閱費並分享相關信用卡資料。(如圖2所示)

圖2: 虛假網站誘騙使用者支付月度訂閱費示意圖

羅馬尼亞公司表示:「犯罪者建立Facebook頁面並發布全螢幕廣告來推廣經典的「mystery box」騙局和其變種」。「mystery box」騙局已變種,現幾乎包括隱藏的定期付款,以及指向各種商店的網站超連結。Facebook已成為這類新型、升級版mystery box詐騙的主要平台」。這些惡意贊助廣告宣傳Zara等品牌的清倉促銷,或提供購買裝有Apple產品的「mystery box」,並試圖吸引使用者,聲稱只需支付少量金錢(有時低至2美元)即可購買其中一件產品。例如「Reckless Rabbit」與「Ruthless Rabbit」實施的詐騙,均會調查使用者,以確保受害者為真實存在,而非機器人。此外,付款頁面還會以折扣為藉口引導毫無戒心的使用者到訂閱網頁,為威脅行為者詐騙財物。

Bitdefender研究人員Răzvan Gosa與Silviu Stahie表示:「網路犯罪分子一直在透過廣告宣傳冒充的內容創作者來籌集資金,使用訂閱詐騙模式似乎已成為詐騙集圑主要收入來源」。詐騙者經常更換假冒的品牌,而且詐騙範圍已超越現有的mystery box。如今,詐騙者試圖出售劣質產品或仿冒品、虛假投資產品等等。

美國財政部因網路詐欺對緬甸軍政府及相關聯民兵實施制裁

美國財政部對與緬甸相關聯的克倫國民軍(Karen National Association, KNA)實施了一系列制裁,原因是該組織協助有組織犯罪集團實施數十億美元的詐騙,並為人口販賣和跨境走私提供協助。本次制裁行動也針對該組織的頭目Saw Chit Thu及他的兩個兒子Saw Htoo Eh Moo、Saw Chit Chit。Saw Chit Thu因成為該地區詐騙活動的主要推動者而於2023年受到英國制裁,並於2024年受到歐盟制裁。

美國財政部副部長Michael Faulkender表示:「KNA網路詐騙行為為其犯罪主謀及其同夥帶來了數十億美元的豐厚收入,同時騙取剝奪受害者辛苦的積蓄及安全感」。在這些誘餌騙局中,詐騙者自身也因被高薪工作所引誘至詐騙網站,迫使在網上再去詐騙其他受害者,隨著時間的推移與建立相互合作融合的關係,再誘使受害者投資犯罪分子所控制的虛假加密貨幣交易平台。

美國財政部表示:「KNA 透過將其控制的土地出租給其他犯罪組織集團,並進行人口販賣、走私與出售、提供能源的公用事業提供支持詐騙活動,並從具工業規模的網路詐騙計劃中獲利」。「克倫民族軍也為克倫邦的詐騙集圑提供藏匿的安全保障」。聯合國毒品和犯罪問題辦公室(United Nations Office on Drugs and Crime, UNODC)2025年4月透露,儘管近期採取嚴厲打擊詐騙犯罪措施,但詐騙集圑中心仍在持續擴張,每年的獲利潤高達約400億美元。

註1:流量分配系統(Traffic Distribution Systems, TDS) :正成為網路犯罪活動的下一個新寵。用安全術語來講,TDS是一種Web應用程式,它可以接受傳入的流量並根據各種標準對其進行過濾,然後將使用者重定向到可作為漏洞攻擊工具包、技術支援詐騙或網站推送虛假更新的「登錄頁」

註2:RDGA:隨機目的地產生器演算法」( Random Destination Generator Algorithm) :產生網域名稱,並利用這些網域來為其他駭客集團提供短網址服務,讓他們能躲避偵測,散播網路釣魚、詐騙及惡意程式。

本文參考自:https://thehackernews.com/2025/05/new-investment-scams-use-facebook-ads.html