Android病毒植入器不僅傳播銀行木馬還傳播簡訊竊取程式與間諜軟體

網路安全研究人員正在關注Android惡意軟體領域一新變化:被用於傳播銀行木馬的植入應用程式,現已開始以傳播簡訊竊取程式和基礎間諜軟體等更簡單的惡意軟體。ThreatFabric在2025年9月報告中指出,這些攻擊活動透過偽裝政府或銀行應用程式植入應用程式在印度和亞洲其他地區傳播。這項變更源於Google近期在新加坡、泰國、巴西和印度等特定市場試行的安全保護措施,旨在阻止潛在可疑應用程式側載請求危險權限(例如簡訊和無障礙服務)的權限,而這些權限設定是Android裝置上被嚴重濫用來執行惡意操作的。

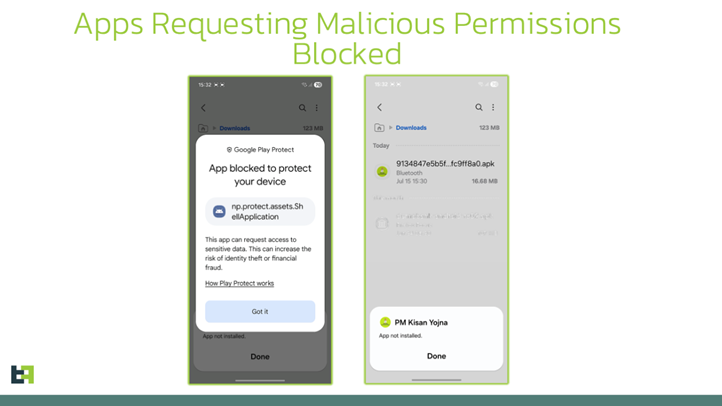

ThreatFabric公司表示:「Google Play Protect防禦措施,尤其是針對性的測試項目,在阻止高風險應用程式運行方面越具成效」。「透過將即使是最基本有效載荷封裝在植入器中,駭客可具有個保護殼,從而規避安全檢查,並同時確保足夠的靈活性,以便在未來更換有效載荷並調整攻擊活動」。儘管Google提高門檻的策略,甚至在用戶與惡意應用互動之前就阻止其安裝,但攻擊者仍在嘗試新的方法來繞過這些安全措施,證據顯示安全領域存在著無休止的「打地鼠」遊戲。這包括在設計植入器時考慮到Google的測試計劃,便於駭客不去尋求取得高風險權限,而是先取得一個無害刷新螢幕,從而在該計劃上線的地區順利通過安全掃描。只有當使用者點擊「更新」按鈕時,實際的有效載荷才會從外部伺服器取得或解壓縮封包,然後繼續取得必要的權限來實現其目標。

ThreatFabric 表示:「Play Protect可能會在掃描中顯示有關風險的警示,但只要用戶接受警示,應用就進行下載安裝,有效載荷也會被傳遞。這說明一個關鍵的漏洞:如果用戶點擊「安裝」,Play Protect 仍然會允許高風險應用通過,而惡意軟體仍然會通過檢測」。RewardDropMiner 便是這款植入程式,被發現時會與間諜軟體有效載荷一起充當一個可遠端啟動的門羅幣加密貨幣挖礦程序。然而,該工具的最新版本早已不再包含挖礦功能(如圖1所示)。

圖1:RewardDropMiner植入程式

以下列出透過RewardDropMiner傳播的惡意應用,它們主要是針對印度用戶:

- PM YOJANA 2025 (com.fluvdp.hrzmkgi)

- RTO Challan (com.epr.fnroyex)

- SBI Online (com.qmwownic.eqmff)

- Axis Card (com.tolqppj.yqmrlytfzrxa)

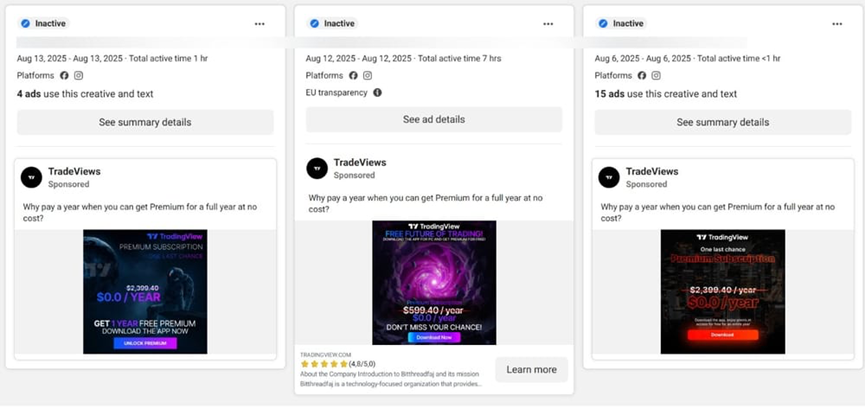

其他能夠規避觸發Play Protect或監測的惡意軟體變種包括 SecuriDropper、Zombinder、BrokewellDropper、HiddenCatDropper和 TiramisuDropper等。Google表示尚未發現任何透過Play Store傳播使用這些技術的應用,並且正在不斷添加新的保護措施。Google表示:「無論應用來自何處,即使是由植入器應用安裝的,Google Play Protect都會透過自動檢查威脅來協助保障用戶安全」。「Google Play Protect 已經針對這些已識別的惡意軟體版本實施防護。根據目前的檢測結果,Google Play上尚未發現任何包含這些惡意軟體版本的應用。且正在不斷增強防護措施,以協助保護用戶免受惡意攻擊者的侵害」。與此同時,Bitdefender Labs警示,一項新的惡意廣告活動正在利用Facebook上的惡意廣告兜售Android版TradingView應用的免費高級版本,最終部署改進版Brokewell銀行木馬,以監控、控制並竊取受害者設備上的敏感資訊。自2025年7月22日以來,惡意廣告已投放至少75條,光在歐盟就觸及數萬名用戶。這次Android攻擊只是更大規模惡意廣告行動的一部分,該行動濫用Facebook廣告,以各種金融和加密貨幣應用程式為幌子,將目標鎖定在Windows系統上。(如圖2所示)

圖2:駭客已將目標鎖定在Windows系統

ThreatFabric網路安全公司表示:「此次攻擊活動顯示,網路犯罪份子正在不斷調整其攻擊策略,以追蹤用戶行為。透過瞄準行動用戶,並將惡意軟體偽裝成可信任交易工具,駭客希望利用人們對加密應用和金融平台日益增長的依賴來牟利」。

本文參考自:https://thehackernews.com/2025/09/android-droppers-now-deliver-sms.html