FvncBot、SeedSnatcher和ClayRat等Android惡意軟體資料竊取功能已強化

網路安全研究人員披露了兩個名為FvncBot和SeedSnatcher的新型Android惡意軟體家族的詳細資訊,與此同時,ClayRat的另一個升級版本也被發現。分別來自Intel 471、CYFIRMA和Zimperium。

FvncBot偽裝成mBank開發的安全應用,專門針對波蘭的行動銀行用戶。值得注意的是,該惡意軟體完全是自主編寫,並非借鑒其他Android銀行木馬(例如原始碼ERMAC)。Intel 471表示,該惡意軟體利用多種功能,包括濫用Android輔助功能服務進行鍵盤記錄、網頁注入攻擊、螢幕串流和隱藏虛擬網路運算 (HVNC),從而成功實施金融詐騙。與近期曝光的Albiriox銀行惡意軟體類似,該惡意軟體也使用Golden Crypt提供的名為apk0day的加密服務進行保護。該惡意應用程式充當載入器,安裝嵌入式FvncBot有效負載。一旦啟動該投放器應用程式,用戶就會被提示安裝一個Google Play元件,以確保應用程式的安全性和穩定性。然而,實際上,這會透過一種基於會談方法部署惡意軟體。這種方法已被其他駭客採用,用於繞過運行Android 13及更高版本裝置的輔助功能限制。

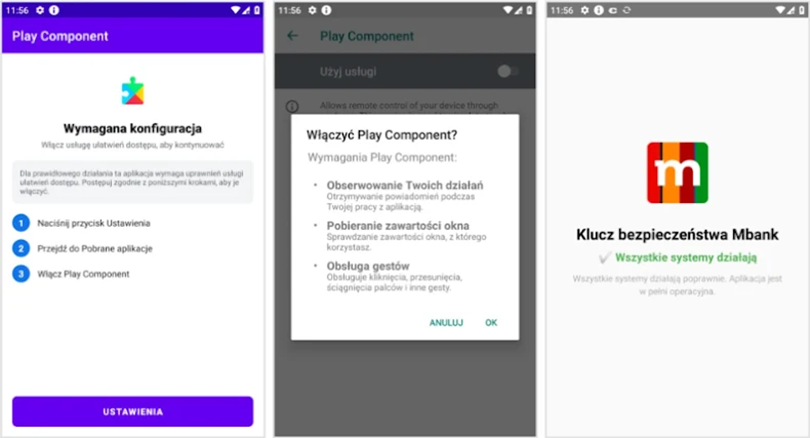

在惡意軟體運行時,日誌事件被傳送到naleymilva.it.com遠端伺服器,以追蹤殭屍程式的當前狀態,駭客添加構建標識符call_pl,目標波蘭,惡意軟體版本設置為1.0-P。隨後,該惡意軟體會請求受害者授予其輔助功能服務權限,從而允許其以更高的權限運行,並透過HTTP連接到外部伺服器,註冊受感染的設備,並使用Firebase 雲端訊息傳遞 (FCM) 服務接收指令。(如圖1所示)

圖1:FvncBot的流程啟用輔助使用服務

以下列出部分支援功能:

- 啟動/停止WebSocket 連線以遠端控制設備,並透過滑動、點擊或捲動來導航設備螢幕

- 將已記錄的輔助功能事件洩漏給控制器

- 洩漏已安裝應用程式列表

- 洩漏設備資訊和機器人配置

- 接收配置訊息,以便在目標應用程式上部署惡意疊加層

- 顯示全螢幕疊加層以擷取和洩漏敏感資料

- 隱藏疊加層

- 檢查輔助功能服務狀態

- 濫用輔助使用服務記錄按鍵

- 從控制器取得待處理的命令

- 濫用Android的MediaProjection API來傳輸螢幕內容

SFvncBot還提供所謂的文字模式,即使在應用程式透過設定 FLAG_SECURE選項來阻止螢幕截圖情況下,也能檢查裝置螢幕佈局和內容。Android銀行木馬會利用簡訊釣魚和第三方應用程式商店作為傳播途徑。Android的輔助功能服務旨在幫助殘障用戶,但它也可能使駭客能夠獲知某些應用程式何時啟動並覆蓋螢幕顯示。雖然此特定樣本配置為針對波蘭語用戶,但這種攻擊方式轉向其他地區或冒充其他波蘭機構,FvncBot核心目標是竊取資料,而 SeedSnatcher(以Coin名稱透過Telegram傳播)則旨在竊取加密貨幣錢包助記詞。它還支援攔截傳入的簡訊,竊取雙重認證 (2FA)代碼以進行帳戶接管,並透過顯示網路釣魚疊加層來擷取裝置資料、聯絡人、通話記錄、檔案和敏感資料。

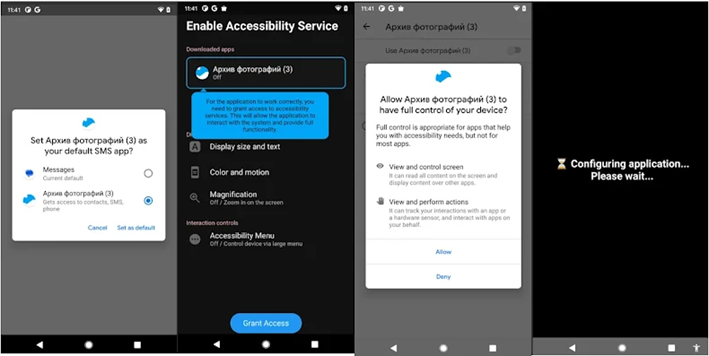

根據透過Telegram分享的中文指令以及竊取程式的控制面板,評估認為SeedSnatcher的營運者要極可能在中國。CYFIRMA:該惡意軟體利用高級技術來逃避檢測,包括動態類別加載、隱藏WebView內容注入以及基於整數的命令與控制指令。它最初僅請求簡訊存取權限等最低運行時權限,之後會逐步提升權限,存取檔案管理器、覆蓋層、聯繫人、通話記錄等。同時,Zimperium zLabs發現一個改進版ClayRat,該版本經過更新,不僅利用預設的簡訊權限,還濫用輔助功能服務,使其成為一個更強大的威脅。能夠記錄鍵盤輸入和螢幕內容,提供各種覆蓋層(例如系統更新螢幕)來掩蓋惡意活動,並創建虛假的互動式通知來竊取受害者的回應。

圖2:ClayRat 的預設簡訊和輔助功能權限

ClayRat功能的擴充使其能夠透過濫用輔助功能服務、自動解鎖裝置PIN碼/密碼/圖案、螢幕錄製、收集通知以及持久性覆蓋層等手段完全控制裝置。ClayRat透過25個偽裝成YouTube等合法服務的釣魚網站傳播,這些網站聲稱提供支援後台播放和4K HDR專業版。還用於派送該惡意軟體的投放器應用程式模仿俄羅斯的計程車和停車應用。

本文參考自:https://thehackernews.com/2025/12/android-malware-fvncbot-seedsnatcher.html