Android惡意軟體行動大規模整合具備簡訊竊取和遠端存取木馬投放器

駭客利用偽裝成合法應用程式的惡意投放器,向烏茲別克用戶投放名Wonderland安卓簡訊竊取程式,發起行動攻擊。Group-IB在2025年12月發表分析報告中:用戶收到木馬APK檔案,安裝後會立即執行惡意軟體操作。而現在,駭客部署偽裝成合法應用程式投放器看似無害,但內建惡意負載,安裝後即可在本地部署,即使沒有網路連接也能生效。Wonderland(WretchedCat)能夠實現雙向命令與控制 (C2) 通訊,即時執行命令,從而允許發起任意非結構化補充服務資料(Unstructured Supplementary Service Data , USSD請求和竊取簡訊。可以偽裝成Google Play或其他格式檔案,例如影片、照片和邀請函。

該惡意軟體背後的惡意組織TrickyWonders以經濟利益為目的,並利用Telegram作為主要平台來協調行動。該惡意軟體於2023年 11月首次被發現,它與兩個隱藏主要加密有效負載的投放器惡意軟體家族有關:

- MidnightDat(發現於2025年8月27日)

- RoundRift(發現於2025年10月15日)

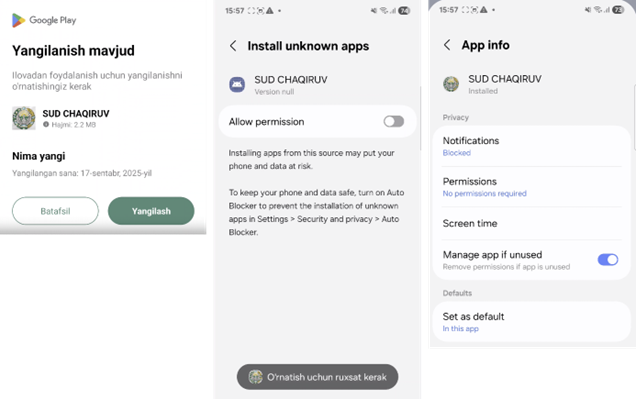

Wonderland惡意軟體主要透過偽造Google Play商店網頁、Facebook廣告、約會應用程式和Telegram等即時通訊應用程式上的虛假帳戶進行傳播。駭客利用在暗網市場出售的竊取的烏茲別克用戶Telegram對話訊息,將APK檔案分發給受害者的聯絡人和聊天記錄。惡意軟體一旦安裝,便可存取簡訊並攔截一次性密碼(one-time password, OTP),該駭客組織利用這些資訊從受害者的銀行卡中竊取資金。此外,該惡意軟體還能取得電話號碼、竊取聯絡人清單、隱藏推播通知以封鎖安全警報或一次性密碼(OTP)提示,甚至還能從受感染的裝置發送簡訊進行橫向移動。然而,側載該應用程式首先需要用戶啟用允許安裝未知來源應用程式的設定。具體做法是顯示一個更新介面,指示使用者安裝更新以使用該應用程式。當受害者安裝APK並授予權限後,駭客會劫持受害者的手機號碼,並嘗試登入與該手機號碼關聯的Telegram帳戶,如果登入成功,傳播過程將重複進行,從而形成循環感染鏈。

Wonderland代表烏茲別克行動惡意軟體的最新演變,其發展方向已從依賴大規模垃圾郵件活動的Ajina.Banker等基礎惡意軟體,轉向偽裝成看似無害的媒體檔案Qwizzserial等更為複雜的變種。使用投放器應用程式是一種策略,因為可以使惡意軟體看起來無害,並繞過安全檢查。此外,投放器和簡訊竊取器組件都經過高度混淆處理,並採用反分析技巧,使得逆向工程更加困難且耗時。更重要的是,雙向C2通訊的使用使惡意軟體從被動的簡訊竊取器轉變為主動的遠端控制代理,能夠執行伺服器發出的任意USSD請求。(如圖1所示)

圖1: Qwizzserial投放器應用程式示意圖

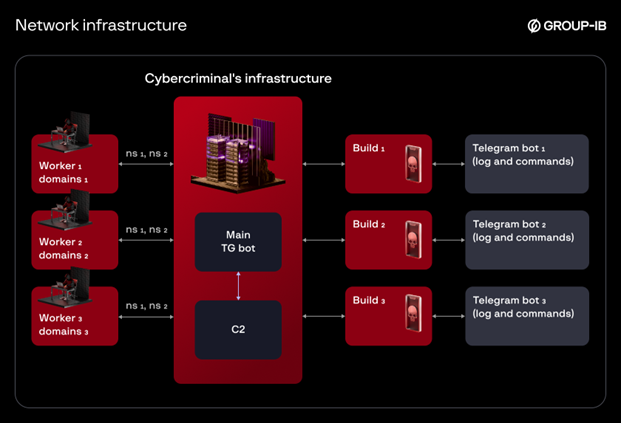

研究人員表示:支撐基礎設施也變得更加動態和更具彈性。攻擊者依賴於快速變化的網域名,每個網域名僅用於有限的構建版本,之後便會被替換。這種方法增加監控難度,破壞黑名單的防禦機制,並延長命令與控制通道的壽命。惡意APK建構版本由專門的Telegram機器人生成,然後由被稱為工人的駭客分發,以換取部分被盜資金。作為此策略的一部分,每個建置版本都與其自身的C2網域相關聯,這樣任何打擊嘗試都不會導致整個攻擊基礎設施癱瘓。該犯罪集團還包括集團所有者、開發者和虛擬用戶(vbivers),後者負責驗證被盜的信用卡資訊。這種層級結構反映金融詐騙行動的進一步成熟。

Group-IB:該地區新一輪的惡意軟體開發清楚地表明,入侵Andriod設備的方法不僅變得更加複雜,而且發展速度也越來越快。駭客正積極調整其工具,採用新的傳播方式、隱蔽活動手段,並持續控制受感染的設備。此次揭露新型安卓惡意軟體的出現,例如Cellik、Frogblight和NexusRoute,這些惡意軟體能夠從受感染的裝置中竊取敏感資訊。Cellik在暗網上以150美元/月或900美元/終身授權的價格出售,它具有即時螢幕串流、鍵盤記錄、遠端攝影機/麥克風存取、資料擦除、隱藏網頁瀏覽、通知攔截和應用程式內覆蓋等功能,用於竊取用戶憑證。(如圖2所示)

圖2: Cellik惡意軟體攻擊鏈示意圖

該木馬最令人擔憂的功能是一鍵式APK生成器,該生成器允許用戶將惡意負載捆綁到合法的Google Play應用程式中進行派送。iVerify的Daniel Kelley:駭客可以通過其控制界面瀏覽整個Google Play應用商店目錄,並選擇合法應用與Cellik惡意載荷捆綁在一起。只需單擊一下,Cellik即可生成一個新的惡意APK,將遠程存取木馬 (RAT) 封裝在所選的合法應用中。另一方面,Kaspersky實驗室發現,Frogblight會透過簡訊釣魚攻擊土耳其用戶,誘騙收件人以查看與其涉嫌參與的案件相關的法院文件為由安裝惡意軟體。除了使用WebView竊取銀行憑證外,該惡意軟體還可以收集簡訊、通話記錄、裝置上已安裝的應用程式清單以及裝置檔案系統資訊。它還可以管理聯絡人並發送任意簡訊。

據信 Frogblight 仍在積極開發中,背後的攻擊者正在為其以惡意軟體即服務 (MaaS) 模式分發鋪路。這項評估基於以下發現:在 C2 伺服器上發現了一個託管的 Web 控制面板,並且只有使用與該 Web 控制面板登入金鑰相同的樣本才能透過該控制面板進行遠端控制。Cellik和Frogblight等惡意軟體家族是Android惡意軟體日益增長的趨勢的一部分,在這種趨勢下,即使是幾乎沒有技術專長的駭客現在也能以最小的努力大規模開展行動攻擊活動。

最近,印度的Android用戶也成為名為NexusRoute的惡意軟體的攻擊目標。該惡意軟體利用偽裝成印度政府服務的釣魚網站,將訪客重新導向到託管在GitHub程式碼庫和GitHub Pages上的惡意 APK檔案,同時竊取用戶的個人和財務資訊。這些虛假網站利用完全混淆的遠端存取木馬 (RAT) 感染Android設備,竊取手機號碼、車輛數據、UPI PIN碼、一次性密碼 (OTP) 和銀行卡資訊,並通過濫用輔助功能服務並誘使用戶將其設置為默認主屏幕啟動器來收集大量資料。CYFIRMA:駭客者越來越多地利用政府、支付流程和公民服務入口網站,以合法性為幌子部署以牟利為目的的惡意軟體和網路釣魚攻擊。該惡意軟體可執行簡訊攔截、SIM卡分析、聯絡人竊取、通話記錄收集、檔案存取、螢幕截圖、麥克風啟動和GPS定位追蹤等操作。對嵌入的電子郵件地址gymkhana.studio@gmail[.]com進一步分析表明,NexusRoute與一個更廣泛的地下開發生態系統相關聯,這表明它可能是專業維護的大規模詐欺和監控基礎設施的一部分。NexusRoute攻擊活動代表著一次高度成熟、專業設計的行動網路犯罪行動,它將網路釣魚、惡意軟體、金融詐騙和監控整合到一個統一的攻擊框架中。該活動採用原生級混淆技術、動態載入器、自動化基礎設施和集中式監控控制,使其遠遠超出了普通詐騙分子的能力範圍。

本文參考自:https://thehackernews.com/2025/12/android-malware-operations-merge.html