駭客利用c-ares DLL側加載漏洞繞過安全防護並部署惡意軟體

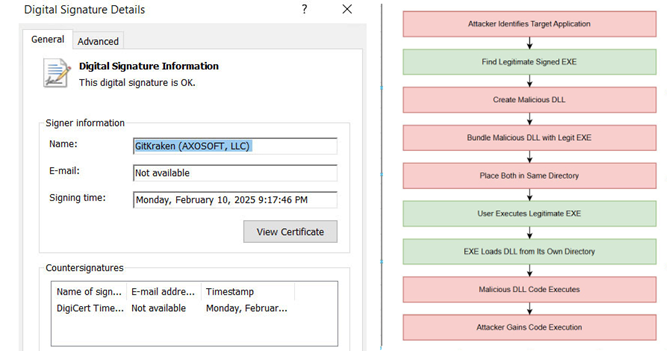

近期一活躍的惡意軟體攻擊活動利用與開源c-ares資料庫關聯的合法二進位檔案中的DLL側載漏洞,會繞過安全控制,傳播各種通用木馬和竊取程式。Trellix的報告:駭客通過將惡意libcares-2.dll與任何已簽署合法ahost.exe檔案(通常會重命名該檔案)配對來執行其程式碼,以規避檢測。這類DLL側加載技術使惡意軟體能夠繞過傳統簽名的安全防禦。(如圖1所示)

圖1: 惡意軟體繞過傳統簽名安全防禦示意圖

該攻擊攻擊活動傳播多種惡意軟體,如Agent Tesla、CryptBot、Formbook、Lumma Stealer、Vidar Stealer、Remcos RAT、Quasar RAT、DCRat 和 XWorm。惡意攻擊活動的目標包括石油天然氣、進出口等商業和工業部門的財務、採購、供應鏈和行政人員,誘餌文字使用阿拉伯語、西班牙語、葡萄牙語、波斯語和英語編寫,這表明攻擊僅限於特定地區。攻擊關鍵在於將惡意版本的DLL檔案放置在與存在漏洞的二進位檔案相同的目錄中,利用其易受搜尋順序劫持的特性,執行惡意DLL檔案內容而非合法的對應檔案,從而賦予駭客程式碼執行權限。攻擊活動中使用的ahost.exe可執行檔由GitKraken簽名,通常作為GitKraken桌面應用程式的一部分派送。

VirusTotal分析顯示,該惡意軟體以數十個不同的名稱派送,包括RFQ_NO_04958_LG2049 pdf.exe、PO-069709-MQ02959-Order-S103509.exe、23UEJANUA OVERUE.D. po-00423-025_pdf.exe和Fatura da DHL.exe,這表明駭客利用發票和詢價單 (Request for Quotation, RFQ)偽裝來誘騙用戶打開該惡意軟體。Trellix:此次惡意軟體活動凸顯DLL側載攻擊日益增長的威脅,這類攻擊利用 GitKraken的ahost.exe等受信任的簽名實用程式來繞過安全防禦。透過利用合法軟體並濫用其DLL載入過程,駭客可以隱蔽地部署 XWorm和DCRat等強大的惡意軟體,從而實現強大的遠端存取和竊取持久的網路和資料。同時,利用瀏覽器內攻擊手法 (Browser-in-the-Browser, BitB)註1技術進行Facebook網路釣魚詐騙激增,這些詐騙模擬Facebook身份驗證頁面,誘騙毫無戒心的用戶輸入其憑證。該技術透過在受害者合法的瀏覽器視窗中使用iframe元素創建一個虛假的彈出視窗來實現,使得用戶幾乎無法區分真假登入頁面。

Mark Joseph Marti:攻擊通常始於一封釣魚郵件,該郵件可能偽裝成律師事務所的來信。這封郵件通常包含一份關於侵權影片的虛假法律通知,並包含一個偽裝成Facebook登錄鏈接的超連接。受害者一旦點擊超連接,就會被重定向到一個偽造的MetaCAPTCHA驗證碼頁面,該頁面會誘導受害者登入其Facebook帳戶。登入後,會觸發一個彈出窗口,該窗口利用BitB方法顯示一個虛假的登入介面,旨在竊取受害者的憑證。其他類型的社交工程攻擊則利用釣魚郵件,聲稱存在版權侵權、異常登入警報、因可疑活動即將關閉帳戶或潛在的安全漏洞等情況。這些郵件旨在製造一種虛假的緊迫感,引導受害者存取託管在Netlify或Vercel上的頁面,從而竊取其憑證。有證據表明,此類釣魚攻擊可能自2025年7月持續進行。

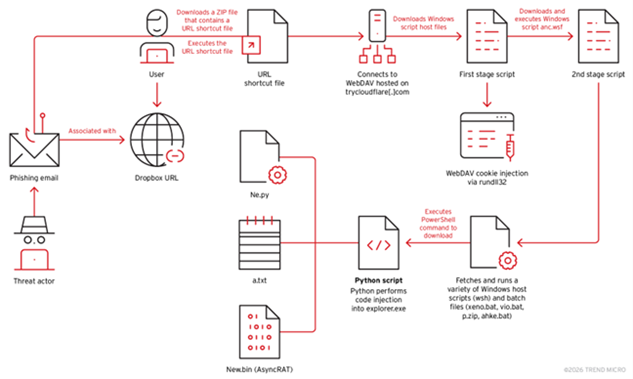

透過在受害者的瀏覽器中創建一個自訂的虛假登入彈出窗口,這種方法利用用戶對身份驗證流程的熟悉程度,使得憑證竊取幾乎無法透過視覺方式檢測到。關鍵轉變在於濫用可信任基礎設施,利用Netlify和Vercel等合法雲端託管服務以及URL縮短服務來繞過傳統安全過濾器,從而為釣魚頁面營造虛假的安全感。攻擊活動利用Python有效載荷和TryCloudflare隧道,透過指向包含網路捷徑(URL)檔案的ZIP壓縮套件Dropbox連結來派送AsyncRAT惡意軟體。 Trend Micro:初始有效載荷是一個Windows腳本宿主(Windows Script Host, WSH) 檔案,旨在下載並執行託管在WebDAV伺服器上的其他惡意腳本。這些腳本會下載批處理檔和其他有效載荷,從而確保無縫且持續的感染過程。

此次攻擊的一個顯著特點是濫用借力打力(Living Off the Land, LotL)

註2技術,該技術利用Windows 腳本宿主、PowerShell和原生工具,以及Cloudflare的免費套餐基礎設施來託管WebDAV伺服器並逃避偵測。(如圖2所示)

圖2: 借力打力(Living Off the Land,LotL)攻擊技術示意圖

這些部署在TryCloudflare網域上的腳本安裝在Python環境,透過Windows啟動資料夾腳本建立持久性,並將AsyncRAT shellcode 注入到explorer.exe行程中。同時,也會向受害者顯示一個誘餌PDF 檔案,以此分散其注意力,使其誤以為自己存取的是合法檔案。AsyncRAT 攻擊活動表明,駭客濫用合法服務和開源工具來逃避檢測並建立持久遠端存取的手段日益高明。駭客利用基於Python腳本,並濫用Cloudflare的免費套餐基礎設施來託管惡意載荷,成功地將其活動隱藏在受信任的網域名下,繞過傳統的安全控制。

註1: 瀏覽器內瀏覽器(Browser-in-the-Browser,BITB): BITB的攻擊手法,專門鎖定 Facebook 使用者進行身分竊盜。攻擊的運作方式,是建立一個仿真的假登入頁面,模仿真正的登入介面,並在網址列顯示看似合法的 URL。這類攻擊通常從釣魚電子郵件開始,郵件可能聲稱使用者的帳號出現問題,引導使用者點擊偽造連結。這些連結可能會把使用者帶往看似合法的頁面,要求輸入個人資訊,甚至可能加入驗證碼(Captcha)步驟以提高可信度。

註2:借力打力(Living off the Land, LotL):是一種網路安全攻擊手法,駭客利用目標系統中預先存在的、合法的系統內建工具和程式(如 PowerShell, WMI, Certutil 等)來執行惡意行為,而非安裝新的惡意軟體,以逃避傳統防毒軟體和資安監控,實現隱匿的攻擊和資料竊取。簡單說,就是「利用現有資源完成壞事」,讓惡意行為看起來像正常系統操作。其核心概念為寄生攻擊 (Parasitic Attack)、利用合法工具 (Leveraging Native Tools):、規避偵測 (Evasion)。

本文參考自:https://thehackernews.com/2026/01/hackers-exploit-c-ares-dll-side-loading.html