Konni駭客利用AI產生PowerShell後門攻擊區塊鏈開發者

北韓駭客組織Konni使用AI工具生成PowerShell惡意軟體,攻擊區塊鏈領域的開發者與團隊。Check Point Research在2026年1月指出:這次網路釣魚活動的目標包括日本、澳洲和印度,凸顯該組織攻擊範圍已從韓國、俄羅斯、烏克蘭和歐洲國家擴展到其他地區。Konni從2014年起攻擊目標為韓國個人和組織。該組織也曾使用 Earth Imp、Opal Sleet、Osmium、TA406和Vedalia等名稱。

2025年11月,Genians Security Center (GSC)安全中心詳細報導該駭客組織如何利用Google的資產追蹤服務 Find Hub 攻擊Android設備,遠端重置受害者設備並清除其中的個人資料。2026年1月發現Konni仍在散佈包含惡意連結的魚叉式網路釣魚郵件。這些惡意連結偽裝成與Google和Naver廣告平台相關的無害廣告網址,繞過安全過濾器,並傳播代號為EndRAT遠端存取木馬。攻擊活動被韓國政府安全委員會 (Genians Security Center , GSC) 命名為海神行動 (Operation Poseidon)。駭客冒充北韓人權組織和南韓的金融機構,還攻擊利用安全措施不完全WordPress網站來傳播惡意軟體並建立命令與控制 (C2) 基礎設施。這些電子郵件偽裝成財務通知,例如交易確認或電匯請求,誘騙收件者下載託管在WordPress網站上的ZIP壓縮檔案。ZIP檔案包含一個Windows捷徑 (LNK),用於執行偽裝成PDF檔案的AutoIt腳本。AutoIt腳本是已知Konni惡意軟體EndRAT(EndClient RAT)。

韓國安全機構:此次攻擊被分析為一起有效繞過電子郵件安全過濾和用戶警惕機制的案例,駭客利用Google廣告生態系統中使用的廣告點擊重定向機制,通過魚叉式網絡釣魚攻擊手段進行攻擊。駭客利用合法廣告點擊跟踪的域名 (ad.doubleclick[.]net)重定向URL 結構,逐步將用戶引導至託管惡意檔案的外部基礎設施。(如下圖所示)

圖: Konni惡意軟體EndRA攻擊鏈示意圖

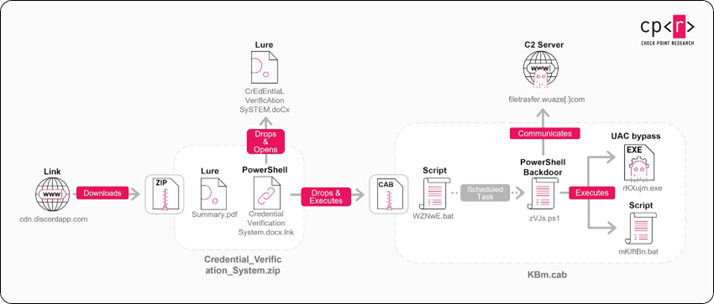

Check Point最新攻擊活動利用偽裝成專案需求檔案的ZIP檔案,這些檔案託管在Discord內容傳遞網路(Content Delivery Network, CDN)上,從而發起多階段攻擊鏈,執行下列一系列操作。目前尚不清楚攻擊中使用的確切初始存取途徑。

- ZIP 壓縮包包含一個PDF誘餌檔案和一個LNK檔案。

- 捷徑檔案會啟動一個嵌入式PowerShell載入器,該載入器會提取兩個附加檔案:一個Microsoft Word誘餌檔案和一個CAB壓縮包,並以Word檔案的形式顯示,以此分散使用者的注意力。

- 捷徑檔案會提取CAB壓縮包的內容,其中包含一個PowerShell 後門、兩個批次腳本和一個用於繞過使用者帳戶控制 (User Account Control, UAC)的可執行檔。

- 第一個批次腳本用於準備環境,透過計劃任務建立持久性,部署並執行後門,之後它會從磁碟中刪除自身,以降資安鑑識的可見性。

- PowerShell後門會執行一系列反分析和沙箱規避檢查,然後分析系統並嘗試使用FodHelper UAC繞過技術提升權限。

- 後門會清理先前丟棄的UAC繞過可執行檔,配置Microsoft Defender對C:\ProgramData的排除項,並執行第二個批次腳本,將先前建立的排程任務替換為能夠以提升權限執行的新任務。

- 後門程式會部署SimpleHelp(合法的遠端監控和管理 (Remote Monitoring and Management, RMM))工具,用於持久遠端存取,並與一個受加密閘道保護的C2伺服器通訊。此加密閘道在阻止非瀏覽器流量,從而定期發送主機元資料並執行伺服器傳回的PowerShell程式碼。

有跡象顯示PowerShell後門是在AI工具的輔助下創建的,並列舉其模組化結構、易於理解的檔案以及原始程式碼中存在的類似# <–永久專案UUID註釋。Check Point:攻擊目標似乎並非針對單個最終用戶,而是開發環境中站穩腳跟,一旦攻破,便可獲得跨多個項目和服務的更廣泛的下游存取權限。引入AI輔助工具表明,駭客試圖在繼續依賴成熟交付方式和社交工程手段,加速開發並標準化程式碼。

這些發現與北韓主導的多起遠端控制和資料竊取行動相吻合:

- 一項魚叉式網路釣魚活動,利用偽裝成韓文文字處理器(HWPX)檔案和政府主題誘餌檔案的JavaScript編碼(JSE)腳本,部署 Visual Studio Code(VS Code)隧道以建立遠端存取。

- 網路釣魚活動,傳遞偽裝成PDF檔案的LNK檔案,啟動 PowerShell腳本,該腳本可檢測虛擬環境和惡意軟體分析環境,並投放MoonPeak遠端存取木馬。

- Andariel:在2025年將發動兩起網路攻擊,投放TigerRAT攻擊一家未具名的歐洲法律機構;此外,攻擊還入侵了一家韓國企業資源規劃(ERP)軟體供應商的更新機制,向下游受害者派送三種新木馬,包括StarshellRAT、JelusRAT和GopherRAT。

據芬蘭網路安全公司WithSecure : ERP供應商的軟體過去曾兩次成為類似供應鏈攻擊,分別在2017年和2024年,螟目的是部署 HotCroissant和Xctdoor等惡意軟體家族。

JelusRAT使用C++編寫,支援從C2伺服器擷取外掛程式;StarshellRAT使用C#開發,支援指令執行、檔案上傳/下載和螢幕截圖;而GopherRAT則是Golang,具備執行指令或二進位檔案、竊取檔案和列舉檔案系統的能力。WithSecure研究員Mohammad Kazem Hassan Nejad:攻擊目標和目的隨著時間推移而變化;一些攻擊活動在獲取經濟利益,而另一些則專注於竊取符合政權優先情報需求的資訊。這種多樣性凸顯該駭客組織的靈活性,以及隨著戰略優先事項的變化而支持更廣泛戰略目標的能力。

本文參考自:https://thehackernews.com/2026/01/konni-hackers-deploy-ai-generated.html